CNCFは、Linuxシステム向けに設計されたツールであり、事実上のKubernetes脅威検知エンジンであるFalcoの卒業を発表した。このプロジェクトは、適正評価プロセスを受け、第三者によるセキュリティ監査を完了し、ソフトウェア・ライセンスの承認を得るなど、すべての認定要件件を満たすことに成功した。

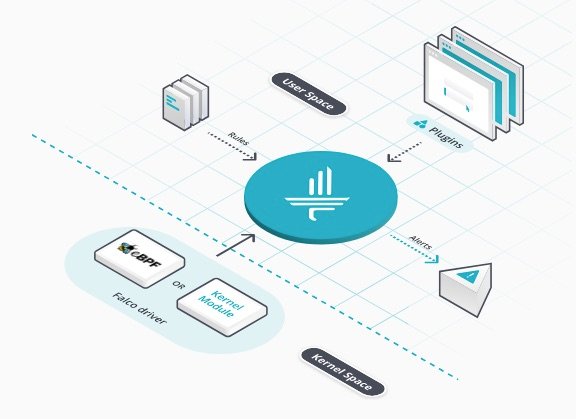

Sysdigによって2016年に作成されたFalcoは、2018年に初めてCloud Native Computing Foundation(CNCF)のサンドボックスに入り、2020年に研究開発レベルのプロジェクトとして受け入れられた。このツールは、コンテナ、Kubernetes、ホスト、クラウドサービス全体でリアルタイムの脅威検知を提供し、LinuxカーネルモジュールとeBPFを使用する。このオープンソースプロジェクトは、50以上のサードパーティシステムと統合され、アラート通知をJSONフォーマットで配信し、保存、分析、アクション/タスクのトリガーとしている。

Falcoのアーキテクチャ(出典:Falco Website)

Falcoは、潜在的に疑わしい行動を特定するためにSysdigのフィルタリング式を使用するルールを明確にできる。以下のルール例では、コンテナ内で Bashシェルプロセスを開始する試みを検出している。

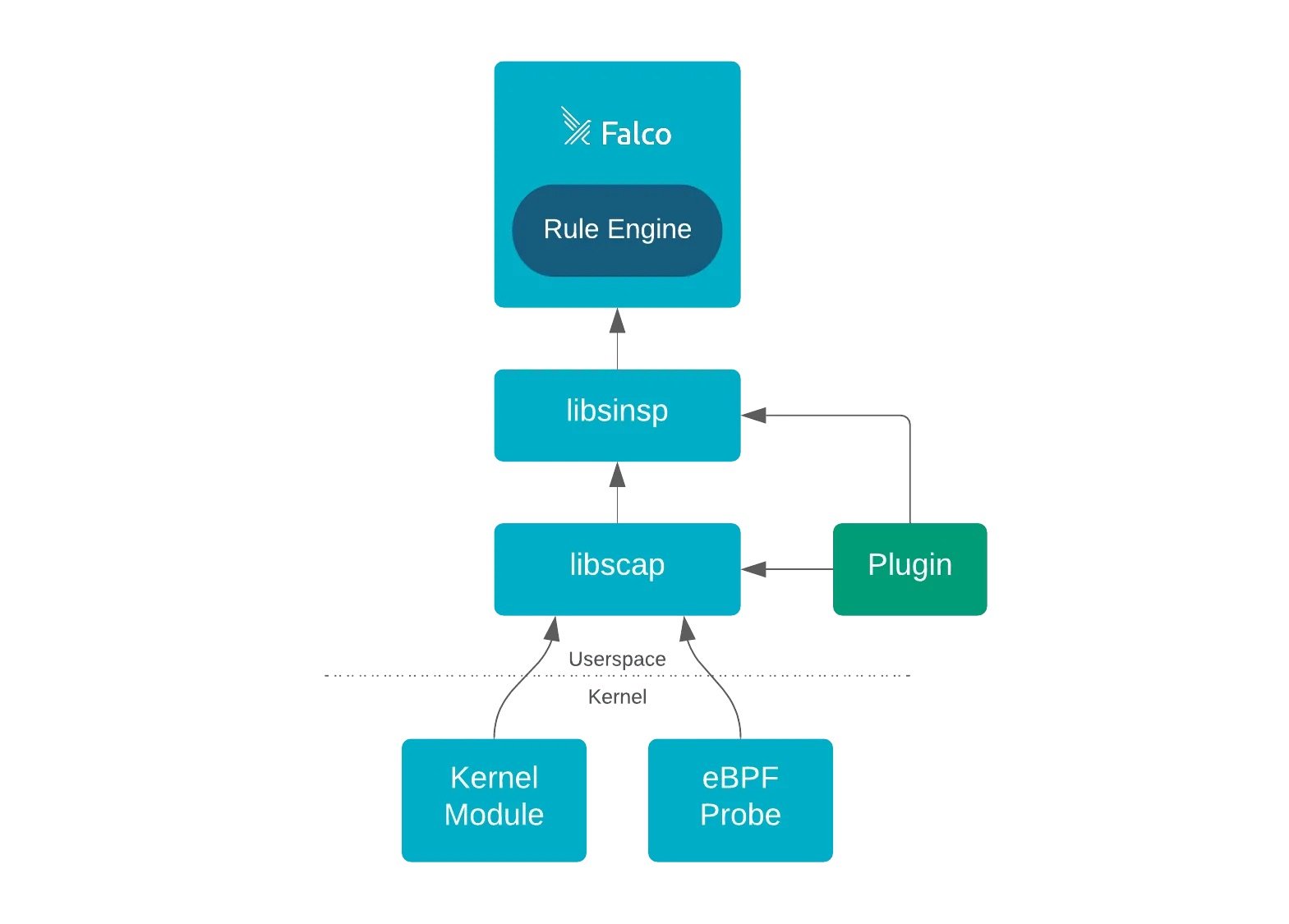

- rule: shell_in_container desc: notice shell activity within a container condition: container.id != host and proc.name = bash output: shell in a container (user=%user.name container_id=%container.id container_name=%container.name shell=%proc.name parent=%proc.pname cmdline=%proc.cmdline) priority: WARNING2022年、Falcoは追加のイベントソースとイベントエクストラクタを定義するためのプラグインシステムを導入した。プラグインシステムには、開発を簡素化するためのSDKが含まれている。プラグインは、必要な関数をエクスポートする限り、ほぼすべての言語で書ける。しかし、プラグイン開発に好まれる言語はGoであり、次いでC++であり、両方の言語向けにSDKがリリースされている。

Falcoのプラグイン・フレームワーク(出典:Falco Blog)

Falcoの生みの親であり、SysdigのCTO兼創業者であるLoris Degioanni氏は、Falcoの卒業について次のようにコメントしている。

Falcoの開発とCNCFへの貢献につながった確信は、ランタイムセキュリティは広くアクセス可能で、クラウドネイティブなインフラ全体にシームレスに統合されなければならないということでした。(クラウドでは予防が必要だが、脅威の検知も同じくらい重要です。)私は、素晴らしいFalcoコミュニティとCNCF内でこのマイルストーンを突破したことに感謝しているが、Falcoコミュニティは決して認定を最終ゴールとは考えていません。むしろ、プラグインシステムを通じてFalcoのユースケースを拡大する始まりに過ぎません。

CNCFのCTOであるChris Aniszczyk氏はこう補足した。

クラウドネイティブのデプロイメントのセキュリティをリアルタイムで可視化することは、大規模な場合には非常に貴重です。FalcoはeBPFでオープンソースのクラウドネイティブランタイムセキュリティ分野の進歩を後押ししており、プロジェクトが成長し続けるにつれてこの分野での進展が見られることを楽しみにしてます。